Getty Images

Letztes Jahr veröffentlichte Tesla ein Update, das es einfacher machte, seine Fahrzeuge zu starten, nachdem sie mit ihren NFC-Schlüsselkarten entsperrt wurden. Nun hat ein Forscher gezeigt, wie sich das Feature ausnutzen lässt, um Autos zu stehlen.

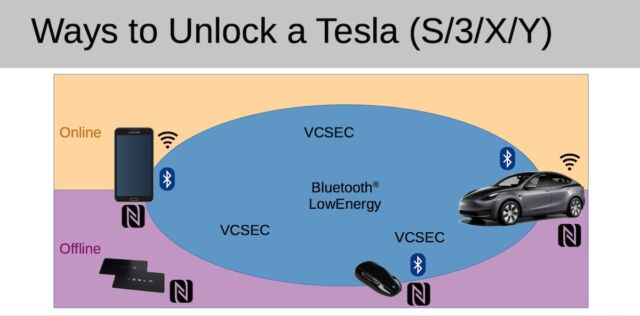

Jahrelang mussten Fahrer, die ihre Tesla NFC-Schlüsselkarte zum Entriegeln ihres Autos verwendeten, die Karte auf die Mittelkonsole legen, um losfahren zu können. Nach dem Update, das war hier berichtet Im vergangenen August konnten Autofahrer ihr Auto sofort nach dem Entriegeln mit der Karte bedienen. Die NFC-Karte ist eine von drei Möglichkeiten, einen Tesla zu entsperren; ein Schlüsselanhänger und eine Telefon-App sind die anderen beiden.

https://trifinite.org/Downloads/20220604_tempa_presentation_recon22_public.pdf

Registrierung Ihres eigenen Schlüssels

Martin Herfurt, Sicherheitsforscher in Österreich, fiel schnell etwas Seltsames an dem neuen Feature auf: Es ermöglichte nicht nur, dass das Auto innerhalb von 130 Sekunden nach dem Entsperren mit der NFC-Karte automatisch startete, sondern versetzte das Auto auch in einen Zustand zum Akzeptieren völlig neue Schlüssel, ohne erforderliche Authentifizierung und ohne Anzeige durch den Bordbildschirm.

„Die im 130-Sekunden-Intervall erteilte Genehmigung ist zu allgemein … [it’s] nicht nur zum Fahren“, sagte Herfurt in einem Online-Interview. „Dieser Timer wurde von Tesla eingeführt … um die Verwendung der NFC-Karte als primäres Mittel zum Bedienen des Autos bequemer zu machen. Was passieren soll, ist, dass das Auto gestartet und gefahren werden kann, ohne dass der Benutzer die Schlüsselkarte ein zweites Mal verwenden muss. Das Problem: Innerhalb des 130-Sekunden-Zeitlimits darf das Auto nicht nur gefahren werden, sondern auch [enrolling] mit neuem Schlüssel.“

Die offizielle Telefon-App von Tesla erlaubt keine Schlüsselregistrierung, es sei denn, sie ist mit dem Konto des Besitzers verbunden, aber trotzdem stellte Herfurt fest, dass das Fahrzeug gerne Nachrichten mit jedem Bluetooth-Gerät austauscht, Low Energy oder BLE, das sich in der Nähe befindet. Der Forscher baute daher seine eigene Anwendung mit dem Namen Teslakeees redet über VCsecdieselbe Sprache, die die offizielle Tesla-App verwendet, um mit Tesla-Fahrzeugen zu kommunizieren.

Eine von Herfurt für Proof-of-Concept-Zwecke entworfene bösartige Version von Teslakee zeigt, wie einfach es für Diebe ist, während des 130-Sekunden-Intervalls heimlich ihren eigenen Schlüssel zu registrieren. (Der Forscher plant, eine milde Version von Teslakee zu veröffentlichen, die solche Angriffe erschwert.) Der Angreifer verwendet dann die Teslakee-App, um VCSec-Nachrichten auszutauschen, die den neuen Schlüssel registrieren.

Alles, was erforderlich ist, ist, sich während des entscheidenden 130-Sekunden-Entsperrfensters mit einer NFC-Karte in Reichweite des Autos zu befinden. Wenn ein Fahrzeughalter normalerweise die Telefon-App zum Entriegeln des Autos verwendet, mit Abstand am häufigsten gemeinsame Entsperrmethode für Teslas – der Angreifer kann die Verwendung der NFC-Karte erzwingen, indem er einen Signalstörsender verwendet, um die BLE-Frequenz zu blockieren, die von Teslas Schlüsseltelefon-App verwendet wird.

Dieses Video zeigt den Angriff in Aktion:

In weniger als 130 Sekunden bestanden.

Wenn der Fahrer in das Auto einsteigt, nachdem er es mit einer NFC-Karte entriegelt hat, beginnt der Dieb, Nachrichten zwischen dem bewaffneten Teslakee und dem Auto auszutauschen. Noch bevor der Fahrer losgefahren ist, schreiben die Nachrichten einen Schlüssel nach Wahl des Diebes in das Auto. Von da an kann der Dieb das Auto mit dem Schlüssel aufschließen, starten und ausschalten. Auf dem Bildschirm des Autos oder in der legitimen Tesla-App gibt es keinen Hinweis darauf, dass etwas nicht stimmt.

Herfurt hat den Angriff erfolgreich auf die Tesla-Modelle 3 und Y angewendet. Er hat die Methode nicht an den neuen 2021+ Facelift-Modellen des S und X getestet, aber er geht davon aus, dass sie ebenfalls anfällig sind, da sie die gleiche native Unterstützung für das Telefon verwenden wie -ein Schlüssel mit BLE.

Tesla hat nicht auf eine E-Mail mit der Bitte um einen Kommentar zu diesem Beitrag geantwortet.

Organisator. Schöpfer. Evangelist der lebenslangen Popkultur. Freundlicher Zombie-Praktizierender.

You may also like

-

5 Dinge über KI, die Sie heute vielleicht übersehen haben: Nachrichtenverlage werden KI-Unternehmen verklagen; Die Polizei setzt auf KI und mehr

-

Optimiere deine Online-Präsenz mit professioneller SEO-Beratung

-

Allwyn gibt erste Partnerschaft mit der prestigeträchtigen Peace Race Cycling Tour bekannt

-

dynaCERT gibt weltweite Verkäufe für Q4 2022 bekannt

-

Die Final Fantasy Pixel Remaster-Serie kommt für PS4, Switch Frühjahr 2023