Um Root-Zugriff in eines der Gerichte von Starlink zu bekommen, sind einige schwer zu bekommende Dinge erforderlich: ein tiefes Verständnis der Platinenschaltung, Hardware und eMMC-Dumping-Fähigkeiten, ein Verständnis der Bootloader-Software und eine benutzerdefinierte Leiterplatte. Aber Forscher haben bewiesen, dass es möglich ist.

In ihrem Vortrag „Glitched on Earth by Humans: A Black-Box Security Evaluation of the SpaceX Starlink User Terminal“ erläuterten Forscher der KU Leuven in Belgien auf der Black Hat 2022 Anfang dieses Jahres, wie sie beliebigen Code auf einem Starlink-Terminal ausführen konnten Benutzer (z. B. Parabolplatine) mit einem benutzerdefinierten modularen Chip über Spannungsfehlerinjektion. Die Konferenz fand im August statt, aber die Folien und das Repositorium der Forscher sind erst kürzlich erschienen geht um.

Es besteht keine unmittelbare Bedrohung, und die Schwachstelle wird sowohl aufgedeckt als auch begrenzt. Unter Umgehung der Signaturüberprüfung konnten die Forscher „das Starlink-Benutzerterminal und die Netzwerkseite des Systems weiter untersuchen“. Black-Hat-Konferenzfolien Beachten Sie, dass Starlink „ein gut gestaltetes Produkt (aus Sicherheitssicht)“ ist. Es war schwierig, eine Wurzelschale zu bekommen, und es eröffnete keine offensichtliche seitliche Bewegung oder Klettern. Aber Firmware aktualisieren und Starlink-Gerichte für andere Zwecke wiederverwenden? Vielleicht.

Die Sicherheit von Satelliten ist jedoch alles andere als rein theoretisch. Satellitenanbieter Viasat hat gesehen Tausende von Modems, die durch AcidRain-Malware offline geschaltet wurden, vorangetrieben von dem, was die meisten als russische Staatsakteure ansehen. Und während die Forscher der KU Leuven feststellen, wie schwierig und umständlich es wäre, ihren benutzerdefinierten Chip in freier Wildbahn mit einem Starlink-Terminal zu verbinden, befinden sich viele Starlink-Terminals an den entlegensten Orten. Dadurch haben Sie etwas mehr Zeit, um eine Einheit zu zerlegen und die über 20 Lötverbindungen mit feiner Spitze herzustellen, die in den Folienbildern aufgeführt sind.

-

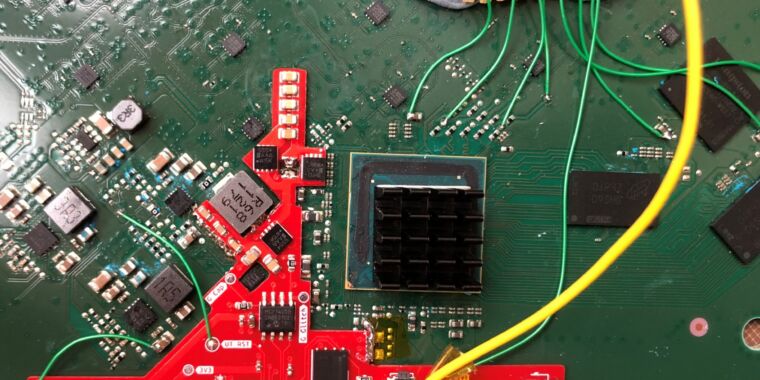

Lesen Sie von eMMC-Testpunkten, um die Starlink-Firmware zu extrahieren und zu reparieren.

-

Das grundlegende Design des Starlink Intruder-Mikrochips mit einem von Pi entworfenen Prozessor im Herzen

-

Niemand hat gesagt, dass es einfach wäre, Root-Zugriff auf den Weltraum zu bekommen.

-

So testen Sie Ihren Proof of Concept für die Satellitensicherheit, wenn Sie an einer Universität arbeiten.

Es ist nicht einfach, die vielen Techniken und Disziplinen zusammenzufassen, die beim Hardware-Hack von Forschern verwendet werden, aber hier ist ein Versuch. Nach einer umfassenden Analyse der Karte lokalisierten die Forscher Testpunkte, um den eMMC-Speicher der Karte auszulesen. Durch das Dumping der Firmware zur Analyse fanden sie eine Stelle, an der das Einführen einer fehlerhaften Spannung in das zentrale System auf einem Chip (SoC) eine wichtige Variable während des Bootens ändern könnte: „Entwicklungsverbindung aktiviert: Ja“. Es ist langsam, es funktioniert nur gelegentlich und das Manipulieren der Spannung kann viele andere Fehler verursachen, aber es hat funktioniert.

Das Chip, der von Forschern verwendet wird ist um a zentriert Raspberry Pi RP2040 Mikrocontroller. Anders als bei der meisten Raspberry Pi-Hardware können Sie scheinbar immer noch den Haupt-Pi-Chip bestellen und erhalten, wenn Sie sich auf eine solche Reise begeben. Weitere Informationen zum Firmware-Dump-Prozess finden Sie in der Blogbeitrag von Forschern.

Organisator. Schöpfer. Evangelist der lebenslangen Popkultur. Freundlicher Zombie-Praktizierender.

You may also like

-

5 Dinge über KI, die Sie heute vielleicht übersehen haben: Nachrichtenverlage werden KI-Unternehmen verklagen; Die Polizei setzt auf KI und mehr

-

Optimiere deine Online-Präsenz mit professioneller SEO-Beratung

-

Allwyn gibt erste Partnerschaft mit der prestigeträchtigen Peace Race Cycling Tour bekannt

-

dynaCERT gibt weltweite Verkäufe für Q4 2022 bekannt

-

Die Final Fantasy Pixel Remaster-Serie kommt für PS4, Switch Frühjahr 2023